不要让你的手机成为了恶意软件的温床!

|

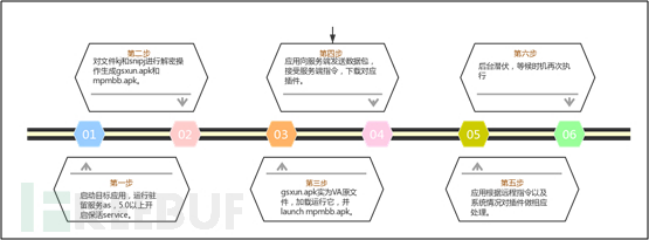

一、导读 手机早已成为人们生活中不可或缺的一部分,在娱乐,移动支付,社交等方面都起到举足轻重的作用,可以说在当今社会手机就是人们重要的“生存”工具之一。但是在享受时代带给我们的福利的同时,一些“不怀好意”的人们也伺机而动,用各种非法的手段从众多的网民身上谋取利润,因为这些人的存在,严重的损害了普通人的利益,无论是去年爆发的勒索病毒,还是今年的银行木马,这些安全事件都应让我们警醒,在互联网时代我们还有很多事要做,我们的安全道路任重而道远。 二、病毒威胁介绍 2.1 一不小心你就中招 近日,平台监测到一款新型病毒,经过安全人员研究,发现其伪造成正常内存清理软件,在点击后隐藏图标,转入后台运行,上传用户信息,下载执行恶意插件,对用户信息安全造成极大威胁,为了保护广大网民的安全,对此病毒和服务器地址进行了上报处理,在根源上断绝病毒的传播。 2.2 你的手机如何成为了病毒的温床? 该病毒仿照正常手机清理软件,混淆视听,欺骗用户下载,并且在运行后隐藏图标转而后台运行。应用运行状态,如图2-1,图2-2所示:

2.2.1 隐藏图标 通过包管理器设置图片隐藏,如图2-3所示:

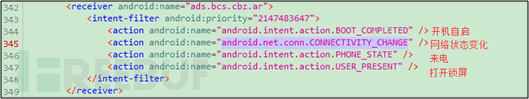

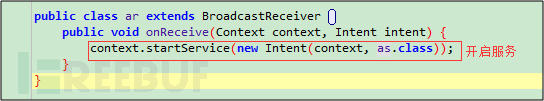

2.2.2 软件后台驻留运行 通过接受广播启动服务,如图2-4,图2-5所示:

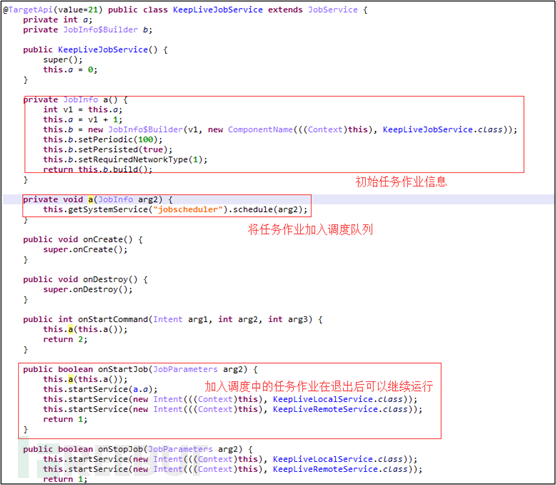

在Android版本5.0以上该样本则采用了JobSchedule机制进行后台进程保活,如图2-6所示:

2.2.3 上传用户数据 病毒在用户不知情的情况下发送数据包,私自获取大量用户设备信息,并且发送到指定url,如图2-7所示:

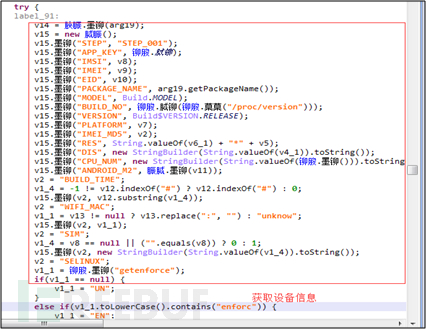

获取用户设备相关代码信息,如图2-8所示:

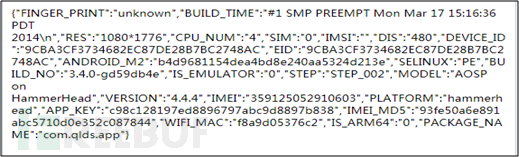

上传数据包中的用户设备信息内容(解密后结果),如图2-9所示:

2.2.4 与远程服务器交互 病毒运行过后会向主控服务器发送数据包,然后根据主控返回的结果执行下一步的行动,如图2-10,图2-11所示:

抓包得到服务器返回的结果,我们可以大致判断此时病毒主控服务开启,但广告推送的功能属于关闭状态。

结果表明服务正常运行,病毒向URL发送请求,确认下载插件的地址,下载插件,运行插件如图2-12,图2-13,图2-14,图2-15所示:

2.2.5 利用插件化技术隐秘执行 按照常理病毒需要找准时机运行这些插件,但并不是直接在Android系统层直接运行。这里用到了一个最近比较流行的插件化技术。在这个样本中,病毒作者利用了一款开源的多开应用框架VirtualApp,运用此框架可以使得插件的作用效果大大增强,因为此框架使的插件实际是在Android系统与外部应用的中间层运行,插件的运行受系统本身的限制将会减少很多,近似于root的环境给病毒创造了绝妙的温床,而虚拟机的环境又使得静态的病毒检测方法无法生效,提高了查杀难度,结合 VirtualApp的病毒确实可以肆无忌惮做很多事。 VirtualAPP实现程序内部运行大致遵循以下流程,首先代理程序运行所需系统各种服务,使运行程序和VA为合为一体,其次修正应用数据,保存原有数据,然后数据整合在VA中代理运行,最终交于系统执行。 VirtualAPP实现多开应用的大致逻辑如图2-16所示:

该病毒的文件结构以及运行逻辑如图2-17,图2-18所示:

2.2.6 破坏杀软主动防御 (编辑:温州站长网) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |